Genisletilebilir Kimlik Kanitlama Protokolü (EAP Extensible Authentication Protocol) [RFC 3748] kimlik kanitlama için bir iletim protokolüdür, bir kimlik kanitlama yöntemi degildir.

EAP kimlik kanitlama sürecinde, kimlik kanitlama sunucusu ile istemci arasinda geçen ve taraflarin hangi kimlik kanitlama yöntemini kullanacaklarini belirler. EAP kimlik kanitlama yöntemi olarak MD5, TLS, TTLS, PEAP, LEAP kullanir

EAP-TLS

Bu çift yönlü dogrulama özelligi ile EAP-TLS en güvenilir EAP yöntemlerinden biri olarak bilinir. Ancak her istemciye özgün sertifika üretilerek, güvenli bir sekilde dagitilmasini gerektiren bu yöntemin uygunalmasi zordur

.

.- EAP-MD5: MD5'li Kimlik Kanıtaması kullanıcı adı/parolaya gereksinim duyar ve PPP CHAP protokolünün [RFC1994] eşdeğeridir. Bu yöntem sözlük saldırısı direnci, karşılıklı kimlik kanıtlama veya anahtar türetimi içermez ve telsiz kimlik kanıtlama ortamında az kullanılır.

- Hafif EAP (LEAP): Kimlik kanıtlama için Kimlik Kanıtlama Sunucusuna (RADIUS) bir kullanıcı adı/parola çifti gönderilir. Leap, Cisco tarafından geliştirilmiş müseccel bir protokoldür ve güvenli olduğu düşünülmez. Cisco LEAP'i PEAP niyetine sunmuştur.

- EAP-TLS: EAP ile İstemci ve Kimlik Kanıtlama Sunucusu arasında bir TLS oturumu oluşturur. Hem sunucu hem istemci(ler) geçerli bir sertifikaya (x509) ve bununla birlikte bir PKI'ya ihtiyaç duyar. bu yöntem her iki yönde kimlik kanıtlama sağlar. EAP-TLS RFC2716]'da tanımlanmıştır.

- Transport Layer Security (TLS) şifreli bir protokoldür. Yüksek katman

protokollerinin (HTTP, SMTP GİBİ) güvenli bir şekilde taşınması için TCP

üzerinde güvenli bir katman sağlar. EAPTLS, TLS (IETF RFC 2716)

tabanlıdır. EAPTLS, EAPMD5 veya LEAP gibi parola tabanlı değil

sertifika tabanlı bir kimlik doğrulama yöntemidir. EAPTLS karşılıklı

kimlik doğrulama ve anahtar yönetimini desteklemektedir. İki nokta

arasındaki EAPTLS müzakeresi tamamlandıktan sonra bu iki nokta,

şiflenemiş TLS tünelinden güvenli bir şekilde haberleşebilirler. Böylece

kullanıcı adı ve parolası açığa çıkmamış olur. TLS, kullanıcı ve sunucu

için sertifika ile kimlik doğrulama için bir yol sağladığından, sunucu

tarafından kimliği kanıtlanan kullanıcı da aynı zamanda ağı tanımış

olur. böylece sahte erişim noktaları (AP) saptanabilir. EAPTLS

kullanmak isteyen İstemci ve sunucuların ikisininde geçeri sertifikalar

kullanması gerekmektedir. Bu nedenle EAPTLSkullanılmadan önce PKI

(Public Key Infrastructure) kurulması şarttır. EAPTLS in bir başka

kusuruda istemci ve sunucu sertifika değiştokuşu gerçekleşmeden önce

yapılan kimlik değiş dokuş işlemi düz metin halinde yapıldığından trafiği dinleyen herhangi biri kullanıcıların kimlik bilgilerini öğrenebilir.

- EAP-TTLS: Kimlik kanıtlama verisinin emniyetli iletimi için şifreli bir TLS tüneli kurar. TLS tünelinden diğer (herhangi) kimlik kanıtlama yöntemleri faydalanır. Funk Software ve Meetinghouse tarafından geliştirlmiştir ve şu an bir IETF taslağı halindedir.

- EAPTTLS (Tunneled TLS) EAPTLS in genişletilmiş halidir. TLS müzakeresi sonucu kurulan güvenli tüneli kullanarak, istemci sunucu arasında ek bilgi değiş dokuşu sağlayarak daha güvenli bir mekanizma oluşturur. EAPTTLS işlemi iki fazda meydana gelir TLS el sıkışma fazı ve TLS tünel fazı. İlk önce güvenli tünel kurulur ve TLS kullanılarak sunucu kimlik doğrulama işlemiyle kendini istemciye tanıtır. TLS de olduğu gibi kimlik doğrulama işlemi sertifikalar aracılığıyla yapılır. Birinci faz sonrasında da güvenli tünel kurulur. İkinci fazda güvenli TLS tüneli kullanılarak ek kullanıcı kimlik doğrulama anahtarları gibi ek bilgi değiş tokuşu yapılır. İkinci fazda PAP, CHAP,MSCHAP, MSCHAPv2 ve diğer EAP protokolleri kullanılabilir.

- Korumalı EAP (PEAP): EAP-TTLS gibi şifreli bir TLS tüneli kullanır. Hem EAP-TTLS hem EAP-PEAP için istemci (WN) sertifikaları seçimliktir, ama sunucu (AS) sertifikaları gereklidir. Microsoft, Cisco ve RSA Security tarafından geliştirimiştir ve şu an bir IETF taslağıdır.

- PEAP (Protected EAP) Cisco ve Microsoft firmaları tarafından gelitirilmiştir ve EAPTTLS ye çok benzeyen bir yöntemdir. PEAP ile EAPTTLS arasındaki tek teknik fark PEAP kurulan güvenli TLS tünelinde sadece EAP protollerini kullanırken EAPTTLS PAP ve CHAP gibi diğer protoklleride desteklemektedir. Bununla birlikte PEAP EAPMD5 ve EAPMSCHAPv2 yöntemlerini de desteklemektedir.PEAP ve EAPTTLS diğer EAP çeşitlerine göre çok daha güvenli olduğundan dolayı bir çok insan bu yöntemleri kullanmak istemektedir. PEAP ve EAPTTLS nin EAPTLS ye nazaran uygulanması daha kolaydır ve Windows (XP,2000) , Mac OS X , Linux ve UNIX (Xsupplicant), Cisco, Microsoft IAS RADIUS, FreeRADIUS gibi bir çok büyük üretici firma bu yöntemleri destkelemektedir.

- EAP-MSCHAPv2: Kullanıcı adı/parolaya ihtiyaç duyar ve temel olarak MS-CHAP-v2'nin [RFC2759] EAP kaplamalı olanıdır. Genellikle PEAP şifreli tünelde kullanılır. Microsoft tarafından geliştirilmiştir ve şu an bir IETF taslağıdır.

http://www.coskunsanli.net/category/network/ise/,

CISCO ISE 2.1 INSTALLATION

http://www.coskunsanli.net/category/network/ise/

Bu makale serimde uzun zamandır merak ettiğim bir ürünün kurulumundan başlayıp en ince ayrıntısına kadar adım adım anlatmaya çalışıcam .

Seri ilk olarak kurulum ile başlacak sonrasında kablolu ve kablosuz 802.1x örnekleri ile devam edecek , bloğumu takip eden arkadaşlar diğer makalelerde olduğu gibi bu seride de tanımlamalardan çok örnekler demolar bulacaktır.

Makale serisine aynı demo dan devam edeceğim üzere yapıyı biraz açıklayayım.

Local Networkumuzde tüm gateway ler switch üzerinde sonlanıyor buradan da firewalluma route ederek internete çıkması sağlıyorum.

ISEDEMO-ISE01 Ise Server 10.10.10.11

ISEDEMO-DC01 Domain Controller 10.10.10.10

ISEDEMO-FW01 Firewall 10.10.50.2

ISEDEMO-SW01 Cisco 2960 Sw 10.10.10.1

ISEDEMO-CLIENT01 Notebook xxx.xxx.xxx.xxx

Kurulum bitti şimdi ilk ayarları yapmaya geldi

Burada setup deyip kuruluma geçmeyi sağlıyorum.

İstenilen ip , domain name ,username , password bilgilerini giriyorum.

Europe/Istanbul

Europe/Istanbul

“show running-config” ile konfigürasyonuma bakıyorum

Servisleri control edeceğim komutum ise “show application status ise” servislerin düzgün bir şekilde çalıştığını görüyorum.

çalışmazlarsa alttaki komutlarla manual uygulayabiliriz.

çalışmazlarsa alttaki komutlarla manual uygulayabiliriz.

application stop ise

and

application start ise

Ve artık tarayıcımız ile ISE server ımıza bağlanabiliriz.

IMPLEMENT CISCO ISE 2.1 SERVER CERTIFICATES

Bir önceki makalemizde ISE Server kurdum , erişim için ip adresi verdim.

Sıra geldi Client larımın networke girereken yapacağı authentication işleminde sertifika kullanması için ISE Server ımda ve CA Server ımda yapılması gereken işlemlere

Öncelikli olarak CA server için yapımdaki Active Directory sunucuma iki servisin yüklenmesi gerekiyor.

Servisleri kurduktan sonra internet explorer üzerinden http://127.0.0.1/certsrv adresine giriyorum.

Bu makalede ; İhityacım olan ROOT sertifikamı indiriyorum sonrasında da ISE Server üzerinde oluşturduğum CRS kod ile sertifikamı onaylayacağım.

ROOT Certificate ;

Download a CA certificate , certificate chain ,or CRL linkini tıklıyorum.

Ikinci adımda Encoding method BASE64 seçip Download CA Certificate diyorum.

Bu sertifikaya ROOT deyip kaydediyorum.

Sonrasında ROOT Sertifikamı ISE Server ımın Trusted Certificates tabına ekliyorum.

Dikkat edilmesi gereken nokta “Trust for client authentication and Syslog” kutucuğunun işaretlenmesi.

Artık ROOT sertifikam ISE Database inde Trusted Certificate altında

CLIENT Certificate ;

Client Makinelerimin kullanacağı sertifika için ISE üzerinde CSR üretiyorum.

Boşluklara aşağıdaki şekilde düzenleyip CSR kodu export ediyorum.

Sonrasında tekrar CA yı açıp , bu sefer “Request a certificate” ardından “advanced certificate request” tıklıyorum.

ISE üzerinden oluşturduğum CRS kodu buraya yapıştıryorum.

Son olarak Base64 seçip download ediyorum.

CA üzerinde işimiz bitti şimdi ISE üzerindeki Request imi sonlandırmam gerekiyor.

“Bind CA Signed Certificate” diyorum.

Sonrasında bu sertifikayı nerede kullanacağımı işaretliyorum ve submit diyorum

5 dakika kadar servislerin tekrar ayağa kalkmasını bekliyorum.

ISE server ım açıldı sertifikayı kontrol ediyorum.

MANAGING NETWORK DEVICES

Makalemizin bu bölümünde Switch konfigürasyonu Wireless Lan Controller konfigürasyonu ve bunların ISE tarafındaki tanımlamalarını anlatmaya çalışıcam

ISE kullanmamızın sebebi nedir diye düşünürsek ; ortamdaki bilgisayarlar ,tabletler, akıllı telefonlar ve diğer kullanıcı cihazlarını networküme girdiği vakit bir authentication mekanızmasından geçsin eğer şartları karşılıyor ise verdiğim yetkiler doğrultusunda networkte gezinebilsin , aynı zamanda da port konfigürasyonları aynı olsun ki ben gerekli yetkilendirmeleri tek ekrandan yönetim logunu göreyim gerekirse önlemimi alayım.

Switch Konf;

aaa new-model

aaa authentication dot1x default group radius

aaa authorization exec default none

aaa authorization network default group radius

aaa authorization auth-proxy default group radius

aaa accounting update periodic 5

aaa accounting auth-proxy default start-stop group radius

aaa accounting dot1x default start-stop group radius

aaa server radius dynamic-author

client 10.10.10.11 server-key cisco123

ip domain-name isedemo.local

ip name-server 10.10.10.10

dot1x system-auth-control

ip device tracking

mac address-table notification change

mac address-table notification mac-move

interface GigabitEthernet1/0/1

switchport access vlan 60

switchport mode access

switchport voice vlan 20

ip access-group DEFAULT-ACL in

authentication event fail action next-method

authentication host-mode multi-auth

authentication order mab dot1x

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

authentication violation restrict

mab

dot1x pae authenticator

dot1x timeout tx-period 10

spanning-tree portfast

ip http server

ip http secure-server

ip access-list extended ACL_REDIRECT

permit udp any any eq domain

permit tcp any any eq domain

permit udp any eq bootps any

permit udp any any eq bootpc

permit udp any eq bootpc any

deny ip any host 10.10.10.10

permit ip any any

ip access-list extended DEFAULT-ACL

permit udp any any eq domain

permit tcp any any eq domain

permit udp any eq bootps any

permit udp any any eq bootpc

permit udp any eq bootpc any

permit tcp any host 10.10.10.11 eq www

permit tcp any host 10.10.10.11 eq 443

permit tcp any host 10.10.10.11 eq 8443

deny ip any any

ip access-list extended PERMIT-ALL

ip access-list extended PERMIT-ALL

permit ip any any

logging origin-id ip

logging host 10.10.10.11 transport udp port 20514

snmp-server community cisco123 RW

snmp-server community public RO

snmp-server enable traps mac-notification change move

radius-server attribute 6 on-for-login-auth

radius-server attribute 6 support-multiple

radius-server attribute 8 include-in-access-req

radius-server attribute 25 access-request include

radius-server dead-criteria time 10 tries 3

radius-server host 10.10.10.11 auth-port 1812 acct-port 1813 key cisco123

radius-server load-balance method least-outstanding

WLC Konfigürasyonu ;

Radius altında Authentication ve Accounting tanımlarımı ISE Server ıma göre tanımlıyorum.

Buradaki ACL ler ilerde kullanacağımız posture provisioning işlemlerinde kullanacağım.

SSID imiz üzerinde yapacağım ayarlar.

AAA Servers tabında ISE server ımı seçiyorum.

Switch ve WLC konfigürasyonunu yaptım sıra geldi Network Device larımı ISE Server a tanımlamaya

ACTIVE DIRECTORY INTEGRATION WITH CISCO ISE

Bu makalemizde ISE Server ımı Active Directory ile entegrasyonunu sağlayacağım ardından Active Directory User ve Computer bazlı ,authentication authorization policy leri nasıl yazılır onu göreceğim.

Active Directory Entegrasyonu;

External Identy Sources altında Active Directory add deyip bir isim veriyorum.

İlgili yerleri doldurduktan Submit diyorum.

ISE Node altında domain imiz işaretleyip join deyip entegrasyonu bitiriyorum.

Authentication policy mizi computer ve user bazlı yapacağımız için Active Directory mizden bu grupları çekelim

Aynı tab dan Groups > Add > Select Groups From Directory deyip “Retrieve Groups” ordan Domain Users ve Domain Computers seçiyorum.

Örnek 1:

Çalışanlarımızdan Coşkun evinden notebookunu getirdi ama bilgisayarında antivirusü yok windows update leri eksik

Yapmamız gereken Coşkun kabloyu taktığında networkumden izole edilsin şirket kaynaklarına ulaşamasın ama internete çıkabilsin.

Authentication Policy ;

Authorization Policy ;

Eğer bir cihaz sistemde tanımlı bir yetkiye gruba üye değilse mab_mach kuralına çarpsın ve VLAN_60_ONLY_INTERNET permission ile networkte gezinsin.

Peki nedir bu VLAN_60_ONLY_INTERNET

İlk önce ISE üzerinde switch lere gönderebildiğimiz Downloadable ACL yazıyoruz.

Sonrasında Authorization Policy de vlan ataması yapıp bu vlan da bir önceki adımdaki DACL yi assing ediyorum.

Switch üzerinden durumu control etmek gerekirse kullanacağımız komut

“show authentication sessions interface gigabitEthernet 1/0/1 details”

Aldığı ip ,authentication method, uygulan DACL hepsini burada görebilirim.

Interface altındaki komutum.

ve son olaran client taki aksiyon,

Örnek 2:

Örneğimizde user yada machine bazlı authorization gerçekleştiğinde VLAN_10 herikiside gerçekleştiğinde VLAN_41 e assing et diyeceğim (windows işletim sistemi sadece açılışta machine bilgisi gönderir, yani machine authentication yapacaksanız bilgisayarı restart etmeniz gerek)

Authentication Policy ;

2.kuralda makalenin başında gerçekleştirdiğim active directory seçiyorum.

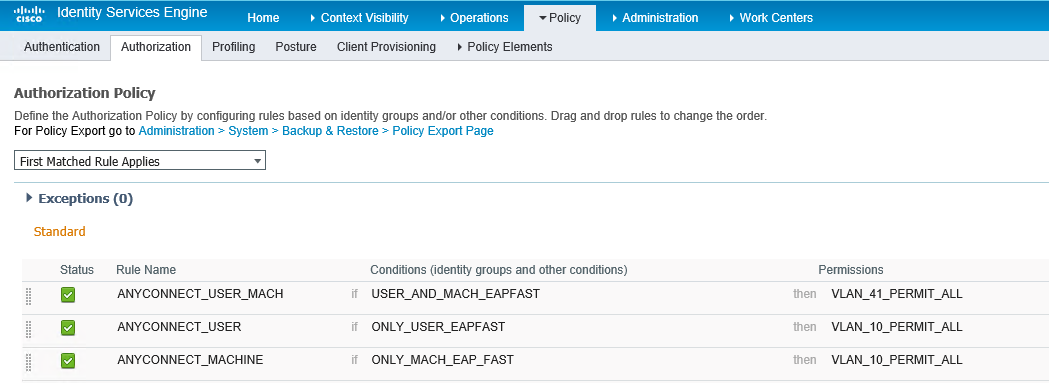

Authorization Policy ;

Client ımı restart ediyorum ve aksiyonumuzu loglardan adım adım takip ediyorum.

Kullanıcı adı şifremi yazdığım sırada Machine Auth oldu ardından user ve halka tamamlandı hem user hemde machine authentication olduğundan beni vlan 41 e assing etti.

Switch deki durumumuz.

EAP CHAINING CISCO

EAP-FAST ile kimlik denetim sunucusu ve kullanıcı arasında güvenli bir tünel oluşturulur. Tünel bir kez kurulduğunda, kullanıcı adı ve şifreleriyle kimlik denetimini bu tunelden yapar.

Windows sunucunun yapabildiği; önce user sonra machine bilgisini gönderir bu durumda user and machine authentication aynı anda yapamaz.

User+certificate (PEAP+EAP+TLS) bu iki etken ile authentication yapmak istiyorsak Any Connect Kullanmamız gerekmek

| PEAP | Mschap 2 user auth |

| EAP-TLS | Certificate auth |

| EAP-FAST | Cisco Spesifik protocol (arka tarafta EAP-TLS ve PEAP kullanır ve bu işleme EAP Chaining denir.) |

Örneklerimiz;

User + Machine bilgisi ile erişim olursa VLAN41 Bunu firmaya ait ,domaine girmiş , masaüstü bilgisayarı olarak düşünebiliriz.

User bilgisi ile giriş yapılmak istenirse ; VLAN10 a assign et bunuda kişisel notebook u ile elinde sadece kullanıcı adı ve şifresi olan ve networkte belli kaynaklara erişmek isteyen bir kullanıcı olarak düşünelim

Bu örneklerimin hepsini kablolu networkte gerçekleştireceğim , daha sonraki makalelerde kablosuz tarafında BYOD,MYDEVICEPORTAL gibi örnekleri de yayınlayacağım.

Idendtity Soruce Sequences den internal ve external gruplarımı seçiyorum.

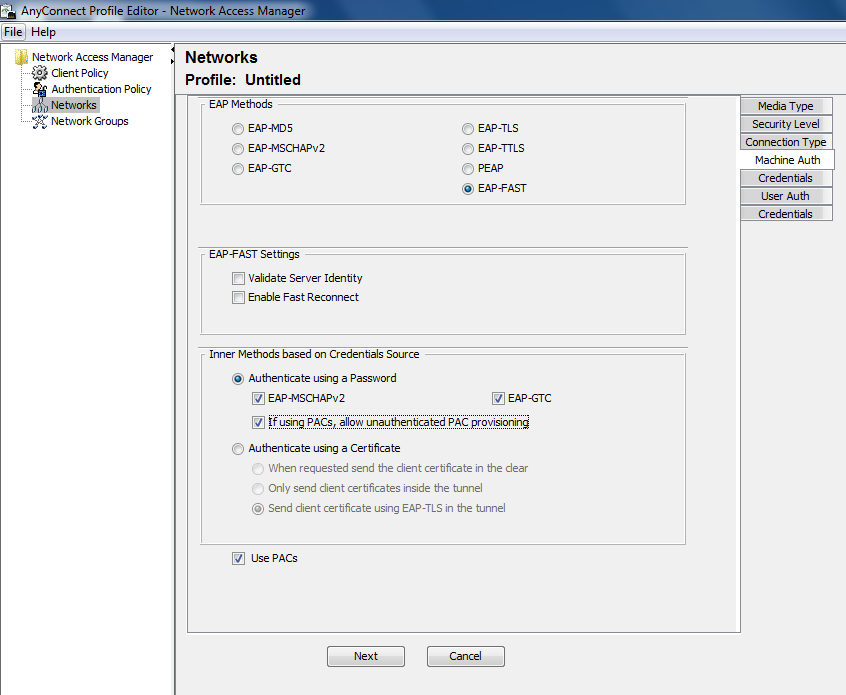

Authentication için Eap Chaining protokolunun enable edilmesi için New deyip Protokolü oluşturuyorum dikkat ! Enable EAP Chaining

Authentication rule yazarken bu sefer oluşturduğumuz iki Result u seçiyorum.

Authentication Policylerim için aşağıdaki conditionları oluşturmaya geldi sıra.

USER_AND_MACH_EAPFAST

ONLY_USER_EAPFAST

ONLY_MACH_EAP_FAST

Authorization policy mizin son durumu.

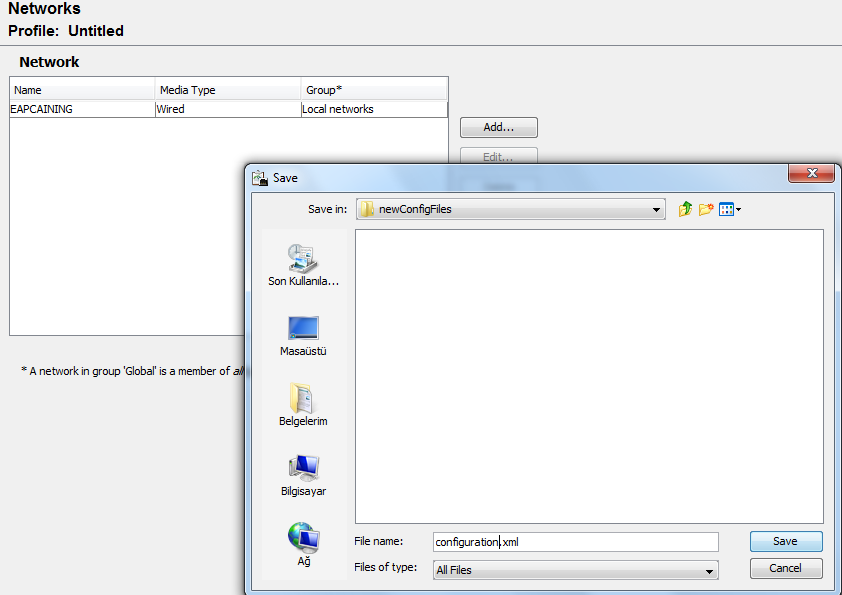

Şimdi AnyConnect için profile dosyamızı oluşturacağım bu işlem için Anyconnect Profile Editor ü kullanıyorum.

Network Add diyorum

Profilime bir isim veriyorum ve bunu Wired Networkte kullanacağımı belirtiyorum.

Bu Network Authentication gerektiren bir network

User ve Machine bilgisine bakacağım

Configuration.xml olarak kaydediyorum

Şahsi bilgisayarım ile şirket networkume girdiğim zaman

Domainde olan şirket bilgisayarımda oturum açtığım zaman

CISCO ISE CERTIFICATE + USER AUTHENTICATION

Merhaba arkadaşlar makalemin bu bölümde networkteki kullanıcılarımın authentication işlemlerinde kullanacağım yöntem olarak sertifika ve active directory bilgisi isteyeceğim

Bir önceki makalemde Cisco Ise üzerinde sertifika oluşturmayı anlatmıştım makaleyi okumadan önce o postu incelemenizde fayda var.

Elimde iki adet sertifika var bir tanesi local deki CA serverım root , diğeride ISE üzerinden CSR kodumuzla oluşturduğumuz sertifika bu ikisini bir GPO ile Computers OU sunun üzerine basıyorum.

ISE Server üzerimde bu sertifika için bakacağım attiribute umu ve identity store (Active Directory Entegrasyon makalesine bakınız) seçiyorum.

Hemen ardından Identity Source Sequence tabından “Certificate Based Authentication” işaretleyim bir önceki sertifika profilimi seçiyorum. Authentication Search List kısmında internal users ve Active Directory i seçiyorum

Authentication Policy mde Dot1x kuralında tanımladığım Identity Sequence biraz önce oluşturduğum CERT_AD_LOCAL tanımını seçiyorum

Authorization içinde kullanacağım yeni bir contition yazıyorum .

Authorization policym aşağıdaki gibi

Son olarak client da yapılması gereken ayarlara geçiyorum

Yaptığımız işlem Sertifika + Kullanıcı authentication , GPO management ekranımı açıp aşağıdaki gibi bir policy hazırlıyorum gene bunu Computer bazlı clientlarıma basıyorum.

Client ımız bilgisayarını açtı interface ayarları GPO üzerinden aldı ama sertifika ile ilgili bir sorun oluştu yada yüklenmedi ISE üzerinde karşılaşacağım logu sizlerle baylaşıyorum

Sertifikam yüklü ve kullanıcım düzgün bir şekilde authentication sağlandı ve logum aşağıda

CISCO ISE UPGRADE

Merhaba Arkadaşlar CISCO ISE makaleler serisinde sıra geldi upgrade işlemine

Cisco download sayfasını incelediğimizde versiyonlar arası geçiş paketlerini görebilirsiniz.

ISE 1.4 den ISE 2.0 , 2.2 ye direk geçiş paketleri varken 2.3 için minumum 2.0 a geçmeniz gerekmektedir.

Bu makalemde sizlere 2.1 den 2.3 e geçiş aşamasını anlatacağım

Öncelikle download paketlerini indiriyorum.

Sonrasında ISE Sunucumun bir snapshot ını alıp aksi bir durumda geri dönüşü hızlandırıyorum.

İndirdiğim upgrade dosyasını ftp ile ISE sunucumun diskine çekiyorum kullanacağım komut seti

Kopyalama işlemi bitti dosyam artık ISE serverımda

Upgrade için önce repository oluşturuyorum bu repository local disk de bulunacak ve adı da” upgrade ” olacak

ise01/admin# conf tEnter configuration commands, one per line. End with CNTL/Z.

ise01/admin(config)# repository upgrade

ise01/admin(config-Repository)# url disk:

e% Warning: Repositories configured from CLI cannot be used from the ISE web UI and are not replicated to other ISE nodes. If this repository is not created in the ISE web UI, it will be deleted when ISE services restart.

ise01/admin(config-Repository)# end

ise01/admin#

Upgrade işlemini tetiklemeye geldi sıra kullanacağımız komut

” application upgrade prepare ise-upgradebundle-2.3.0.298.SPA.x86_64.tar.gz upgrade ”

Bu işlem datanın boyutuna göre değişiklik gösterecek aşağıdaki linki incelerseniz Standalone bir yapıda 240 dakika diyor

Upgrade işlemini takip edeceğiniz komut seti

ise01/admin# application upgrade proceed

Burada belirtmek istediğim son bir nokta upgrade sonrasında Guest Operating System Red Hat Linux seçilmeli . (Red Hat Linux vmxnet ve e1000 desteklemektedir.)

https://www.cisco.com/c/en/us/td/docs/security/ise/2-1/upgrade_guide/b_ise_upgrade_guide_21/b_ise_upgrade_guide_21_chapter_00.html

----------------------------

interface konfigurasyonu

switchport mode access

ip access-group ACL-ALLOW in

authentication event fail action next-method

authentication host-mode multi-host

authentication open

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

mab

dot1x pae authenticator

dot1x timeout quiet-period 3

dot1x timeout tx-period 3

----------------

ana konfig

!

!

aaa group server radius ISE

server 10.45.0.105

server 10.45.0.106

username biltam priv 15 password TEST

username cisco priv 15 password cisco

!

aaa authentication login CONSOLE-AUTH local

aaa authentication dot1x default group radius

aaa authentication enable default enable

aaa authorization network default group radius

aaa authorization auth-proxy default group radius

aaa authorization configuration default group radius

aaa accounting update periodic 10

aaa accounting auth-proxy default start-stop group radius

aaa accounting dot1x default start-stop group radius

!

aaa server radius dynamic-author

client 10.45.0.105 server-key Cisco123!

client 10.45.0.106 server-key Cisco123!

!

aaa session-id common

epm logging

!

ip domain-name anadolu.edu.tr

ip device tracking probe delay 10

ip device tracking

ip dhcp snooping

!

!

!

dot1x system-auth-control

dot1x critical eapol

!

!

ip http server

ip http secure-server

!

ip access-list extended ACL-ALLOW

permit ip any any

ip access-list extended posture

deny udp any eq bootpc any eq bootps

deny udp any any eq domain

deny udp any any eq 8905

deny tcp any any eq 8905

deny tcp any any eq 8909

deny udp any any eq 8909

deny tcp any any eq 8443

permit ip any any

ip access-list extended redirect

permit tcp any any eq www

permit tcp any any eq 443

!

logging origin-id ip

logging host 10.45.0.105 transport udp port 20514

logging host 10.45.0.106 transport udp port 20514

!

authentication critical recovery delay 1000

radius-server attribute 6 on-for-login-auth

radius-server attribute 6 support-multiple

radius-server attribute 8 include-in-access-req

radius-server attribute 25 access-request include

radius-server dead-criteria time 3 tries 3

radius-server host 10.45.0.105 auth-port 1812 acct-port 1813 key Cisco123!

radius-server host 10.45.0.106 auth-port 1812 acct-port 1813 key Cisco123!

radius-server vsa send accounting

radius-server vsa send authentication

radius-server load-balance method least-outstanding

!

!

mac address-table notification change

mac address-table notification mac-move

snmp-server host 10.45.0.105 traps cisco123 mac-notification

snmp-server host 10.45.0.106 traps cisco123 mac-notification

snmp-server enable traps mac-notification move

service timestamps debug datetime localtime msec

service timestamps log datetime localtime msec

line vty 0 15

privilege level 15

---------------------------------------------------------------

veya

!

no ip domain lookup

service password-encryption

!

aaa new-model

!

ip domain name TEST.gov.tr

!

crypto key generate rsa modulus 1024

!

username cisco privilege 15 password Tpl@23bm

!

radius server ISE1

address ipv4 10.0.0.235 auth-port 1812 acct-port 1813

key TESTIse2017!

!

radius server ISE1

address ipv4 192.168.100.135 auth-port 1812 acct-port 1813

key TESTIse2017!

!

aaa group server radius ISE

server name ISE1

server name ISE2

deadtime 15

radius-server dead-criteria time 10 tries 3

!

ip radius source-interface vlan 50

!

aaa authentication dot1x default group ISE

aaa authorization network default group ISE

aaa authorization network auth-list group ISE

aaa authorization auth-proxy default group ISE

aaa accounting delay-start

aaa accounting update newinfo

aaa accounting auth-proxy default start-stop group ISE

aaa accounting dot1x default start-stop group ISE

!

aaa server radius dynamic-author

client 192.168.100.135 server-key TESTIse2017!

client 10.0.0.235 server-key TESTIse2017!

!

aaa session-id common

!

authentication mac-move permit

no ip dhcp snooping information option

ip device tracking

epm logging

epm access-control Open

!

dot1x system-auth-control

dot1x critical eapol

!

ip http server

!

macro name DOT1XKAPAT

no authentication event fail action next-method

no authentication order mab dot1x

no authentication priority dot1x mab

no authentication port-control auto

no authentication periodic

no authentication timer reauthenticate server

no mab

no dot1x pae authenticator

no snmp trap mac-notification change added

@

macro name DOT1XAC

no switchport port-security

no switchport port-security violation restrict

no switchport port-security mac-address sticky

authentication event fail action next-method

authentication event server dead action authorize

authentication event server alive action reinitialize

authentication order mab dot1x

authentication priority dot1x mab

authentication periodic

authentication timer reauthenticate server

authentication port-control auto

authentication host-mode multi-auth

spanning-tree portfast

mab

dot1x pae authenticator

snmp trap mac-notification change added

@

!

ip access-list extended ACL_REDIRECT

deny ip any host 192.168.100.135

deny ip any host 10.0.0.235

deny udp any eq bootpc any eq bootps

deny udp any any eq domain

deny tcp any host 192.168.100.135 eq 8443

deny tcp any host 10.0.0.235 eq 8443

permit ip any any

!

ip access-list extended permitall

permit ip any any

!

radius-server attribute 6 on-for-login-auth

radius-server attribute 6 support-multiple

radius-server attribute 8 include-in-access-req

radius-server attribute 25 access-request include

radius-server dead-criteria time 10 tries 3

radius-server vsa send accounting

radius-server vsa send authentication

radius-server load-balance method least-outstanding

!

logging monitor informational

logging origin-id ip

!

snmp-server host 192.168.100.135 TESTIse2017!

snmp-server host 10.0.0.235 TESTIse2017!

!

snmp-server host 192.168.100.135 mac-notification snmp

snmp-server host 10.0.0.235 mac-notification snmp

mac address-table notification change

mac address-table notification change interval 0

!

line vty 0 15

transport input ssh

login local

end

!

wr me

!

!

Hiç yorum yok:

Yorum Gönder